中国電力は、外部よりネットワーク機器を侵害するサイバー攻撃を受け、従業員の個人情報が流出した可能性があることを明らかにしました。

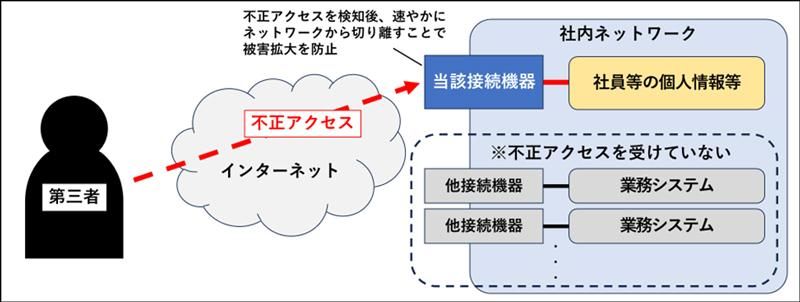

同社によれば、4月21日に一部ネットワーク機器において侵害を検知したもの。外部から社内ネットワークへ接続するために利用する接続機器のうち、従業員の個人情報を格納するシステムに接続されている一部機器が攻撃を受けたもので同日ネットワークから切り離したとのことです。

事案の概要

中国電力は社内ネットワークの一部が外部からのサイバー攻撃(不正アクセス)を受け、社員など約1万5566人分の個人情報が流出した可能性があることを発表しました。

出展:中国電力

発生の経緯

- 発生日時: 2025年4月21日

- 発見経路: 中国電力の情報システム担当部署による検知

- 被害内容: 社外から社内ネットワークへの接続に使用する接続機器への不正アクセス

- 対応措置: 同日、当該接続機器をネットワークから切り離し、被害拡大を防止する緊急対応を実施

流出した可能性のある情報と対象者

情報内容

- 氏名

- 業務用メールアドレス

- ユーザーID

- 暗号化されたパスワード(高度に暗号化されており、解読は困難とされている)

対象者

- 中国電力および中国電力ネットワーク株式会社の社員

- 両社の退職者

- 業務委託などにより当該接続機器を利用する委託先社員等

- 対象者総数: 15,566人

発生後の対応

- 4月21日: 不正アクセス検知後、直ちに接続機器をネットワークから切り離し

- 4月23日: 情報が流出した可能性がある退職者を除く関係者に対し、事案の周知およびパスワード変更を依頼

- 4月25日: 国の個人情報保護委員会に報告および公表

事案の特徴と影響範囲

重要な安全確認事項

- 一般顧客情報への影響: 流出した可能性のある情報には、一般のお客さまの個人情報は含まれていない

- 電力供給システムへの影響: 電力供給に関わるシステムを含めた業務システムへの不正アクセスは確認されておらず、電力の安定供給への影響はない

- 現時点での被害状況: 情報の不正利用は現時点では確認されていない

原因

中国電力は「当該接続機器における当社の設定に不備があり、第三者からの不正アクセスを受けたもの」と説明しています。具体的な設定不備の内容については公表されていません。

今後の対応

中国電力は以下の対応を進めていくとしています:

- 関係各機関と連携して必要な対応を進行中

- 流出の可能性がある関係者に対して適切に対応

- 再発防止に向け、外部のセキュリティ専門機関等の意見を参考に情報セキュリティ対策と監視体制の強化を実施

事案の影響と意義

このサイバー攻撃は、重要インフラを担う電力会社への侵入に成功した事例として注目されます。特に以下の点が重要です。

- VPN等の外部接続機器の脆弱性: 社外から社内ネットワークへの接続機器が侵害された点は、リモートワーク環境が一般化する中で、こうした接続ポイントのセキュリティ強化の重要性を示しています。

- 設定不備による侵害: 技術的な脆弱性ではなく「設定不備」が原因とされている点は、適切な設定管理と定期的な見直しの必要性を示しています。

- 即時対応の重要性: 不正アクセスの検知から即日で接続機器を切り離し、2日後には関係者へのパスワード変更依頼を行った迅速な対応は、被害拡大防止に貢献したと考えられます。

リモート接続機器の設定不備とは?

リモート接続機器(特にVPN)の設定不備は、サイバー攻撃者によって悪用される脆弱性の主要な原因の一つです。中国電力の事例を含め、多くの企業がこの種の設定不備によるセキュリティインシデントを経験しています。

リモート接続機器の設定不備は主に以下のようなケースで発生します。

1. 不適切なアクセス制御設定

具体例:

- 管理画面の外部公開: VPN機器やリモートアクセスゲートウェイの管理インターフェースが意図せず外部からアクセス可能になっている状態

- IPアドレス制限の欠如: アクセス元IPアドレスの制限が行われておらず、世界中のどこからでもアクセス試行が可能な状態

- 広すぎるファイアウォールルール: 必要以上に開放されたポートやプロトコルがあり、攻撃の入口となる状態

2. 認証設定の脆弱性

具体例:

- デフォルト認証情報の使用: 工場出荷時のデフォルトユーザー名・パスワードがそのまま使用されている

- 脆弱なパスワードポリシー: 複雑性や長さの要件が不十分なパスワードが設定されている

- 多要素認証の未設定: パスワード認証のみで、追加の認証要素が設定されていない

- 共有アカウントの使用: 個別アカウントではなく、複数人で同一アカウントを共有している

3. パッチ管理の不備

具体例:

- 古いファームウェア/ソフトウェア: 既知の脆弱性を含む古いバージョンのファームウェアが使用されている

- 更新プログラムの未適用: 公開されているセキュリティパッチが適用されていない

- EOL(End of Life)製品の利用: メーカーのサポートが終了し、更新が提供されなくなった機器を継続使用している

4. 監視・ログ設定の不備

具体例:

- ログ取得の不足: 認証失敗などの重要イベントのログが取得・保存されていない

- 監視の欠如: 不審なアクセスパターンや認証試行を検知する仕組みがない

- ログ保存期間の短さ: セキュリティイベントのログが短期間で消去される設定になっている

実際の事例に見る設定不備

今回の事例(2025年4月)

中国電力の事例では、「当該接続機器における当社の設定に不備があり、第三者からの不正アクセスを受けたもの」と公表されています。具体的な設定不備の詳細は公開されていませんが、外部から社内ネットワークへの接続に利用する接続機器のセキュリティ設定に関する問題であったことが示唆されています。

カプコンの事例(2020年11月)

カプコンの事例では、より具体的な状況が判明しています:

- 北米現地法人(Capcom U.S.A., Inc.)が保有していた予備の旧型VPN装置が攻撃対象となった

- 新しいVPN装置をすでに導入していたものの、緊急避難用として旧型のVPN装置が残されていた

- この旧型VPN装置を経由して米国および日本国内拠点の機器が乗っ取られ、情報が窃取された

- 最終的にランサムウェアに感染し、機器内のファイルが暗号化された

カプコンのケースは「古い機器の残存」という設定不備の典型例です。メイン機器を更新しても、バックアップ用や緊急用として古い機器を適切に管理せずに残しておくことでセキュリティホールになりました。

設定不備が発生する背景

- 緊急対応時の設定ミス: 新型コロナウイルスパンデミックなどの緊急事態時に急いでリモートワーク環境を整えた結果、セキュリティ設定が不十分になるケースが多い

- 知識・認識の不足: VPN機器の適切な設定方法についての技術的知識が不足している場合

- 運用体制の問題: 適切な設定変更管理や定期的な設定レビューのプロセスが確立されていない

- 可視性の欠如: 社内に存在する機器の全体像が把握されておらず、古い機器や適切に設定されていない機器が残存する

- 資源・優先度の問題: セキュリティ対策に割ける人員や時間が限られ、業務継続が優先されがちである

対策

- 設定の標準化: 安全な設定テンプレートの作成と標準化

- 定期的な設定レビュー: VPN機器やリモートアクセス機器の設定を定期的に点検

- 機器・接続の棚卸し: 使われていない古い機器やシステムの特定と適切な廃棄

- 多層防御: VPN機器へのアクセスに対する多重の防御対策を実施(多要素認証、IPアドレス制限など)

- 監視の強化: 接続機器に対するアクセスの監視と異常検知の仕組み導入

- 定期的な脆弱性診断: 外部からの侵入テストや脆弱性診断の実施

- 対応計画の整備: セキュリティインシデント発生時の対応計画の事前作成

- Zero Trustアーキテクチャの検討: ネットワークの境界に依存せず、常に認証と認可を行うセキュリティモデルへの移行

これらの対策を包括的に実施することで、リモート接続機器を経由したサイバー攻撃のリスクを大幅に低減することができます。サイバー攻撃の手法は常に進化しているため、定期的な対策の見直しと更新が極めて重要です。