最近、アメリカの情報流出で、携帯電話の盗聴という話があったので調べてみました。

10年ほど前に、アメリカのNSAがアンゲラ・メルケル首相の携帯電話を盗聴していた疑惑は、2013年にエドワード・スノーデンがリークした情報を元に報じられました。具体的な盗聴の手法については公には詳細が明らかにされていませんが、一般的に知られている携帯電話の盗聴手法には以下のようなものがあります。

携帯電話・スマホの盗聴手法

マルウェアのインストール

盗聴者がターゲットの携帯電話にマルウェアをインストールすることで、電話の通話やテキストメッセージ、位置情報などをリモートでアクセスできるようになります。有名なスパイウエアにペガサスがあります。これを潜入させればあらゆる盗聴が可能と言われています。

ペガサス スパイウエア

ペガサススパイウェアは、イスラエルの企業であるNSO Groupが開発したモバイル端末用のスパイウェアです。ターゲットとなる人物を秘密裏に監視するために使用しています。

ペガサスは、iPhoneやAndroid搭載のスマートフォンの脆弱性を突いて感染します。一度感染すると、ターゲットのスマートフォンから、以下の情報を収集することができます。

* 通話履歴

* メッセージ

* メール

* ソーシャルメディアの投稿

* 連絡先情報

* 位置情報

* 写真・動画

* 音声・動画の録音

ペガサスは、非常に高度なスパイウェアであり、ターゲットが気づかずに感染する可能性があります。また、アップデートなどの対策をしても、完全に防ぐことは困難です。

ペガサススパイウェアは、人権侵害やプライバシー侵害などの問題を引き起こしています。2021年に、The Pegasus Projectによる調査によって、ペガサスが世界各国の政府や諜報機関によって、ジャーナリストや人権活動家、政治家などの監視に使用されていたことが明らかになりました。

ペガサススパイウェアは、現代のデジタル社会において、深刻な脅威となっています。

ペガサススパイウェアから身を守るためには、以下の対策を講じることが重要です。

* スマートフォンのOSとアプリを最新の状態に保つ

* 信頼できるソースからアプリをダウンロードする

* 不審なリンクや添付ファイルに注意する

* セキュリティソフトをインストールして使用する

セキュリティーソフトウエアは、パターン型のタイプの他にふるまい検知型のソフトウエアも有効です。

IMSIキャッチャー

これは、携帯電話の通信を傍受するための装置です。携帯電話は、通常、最も信号が強い携帯電話基地局に接続しますが、IMSIキャッチャーは、携帯電話に偽の基地局として信号を発信し、その通信を傍受します。

携帯電話の通話は暗号化されているので、単純にIMSIキャッチャーを使って通信を傍受しても、そのままでは内容を解読することは難しいです。

IMSIキャッチャーの一つとして広く知られるデバイスでのブランドでStingRayというのがあります。

StingRayは、周辺の携帯電話との通信を傍受することができます。具体的には、StingRayは偽の携帯電話基地局として機能し、携帯電話がその装置に接続するようになります。これにより、装置は電話のIMSI(International Mobile Subscriber Identity)やIMEI(International Mobile Equipment Identity)などの情報を収集できます。

また、StingRayは、法執行機関による犯罪捜査や情報収集のツールとして使用されています。例えば、犯罪者の位置を特定したり、通信を傍受して情報を収集するために使用されることがあります。

近年、IMSIキャッチャーの存在を検出する技術やアプリが開発されています。これらを使用することで、偽の基地局の存在を検出し、警告することが可能です。したがって、偽の基地局を秘密裏に運用することは、以前よりも難しくなっています。

IMSIキャッチャーを使用する攻撃者は、以下のような手法を使って通話内容を傍受・解読することが考えられます。

ダウングレード攻撃

IMSIキャッチャーは、接続する携帯電話に対して古い(そしてしばしば脆弱な)暗号化方式を使用するように強制することができます。これにより、攻撃者は弱い暗号化方式を解読することができる可能性があります。

暗号化キーの取得

一部の脆弱性を利用すれば、暗号化キー自体を取得することが可能です。キーが取得された場合、通話内容は解読できるようになります。

未暗号化のデータの傍受

通話が開始される瞬間や、通話セットアップの際には、未暗号化の情報が交換されることがあります。これを傍受することで、有益な情報を得ることができる場合があります。

SS7の脆弱性の利用

SS7は、異なる電話会社間の通話を可能にするための国際的なプロトコルです。しかし、セキュリティの脆弱性が存在する場合は、これを悪用することで、電話の位置情報や通話内容を傍受することができます。

ハードウェアの物理的な改造

これは、ターゲットのデバイスを直接手に取って、物理的に盗聴装置を取り付ける手法です。これには、高度な技術と接触の機会が必要となります。

携帯電話の暗号化通信

一般的な携帯電話通話は、キャリアによって基本的な暗号化が施されています。

しかし、この暗号化は、専門的な知識を持つ攻撃者にとっては比較的容易に解読されることがあります。そのため、通常の携帯電話通話は、完全に安全とは言えません。

携帯電話の通信は、標準的には、GSM(Global System for Mobile Communications)と呼ばれる通信方式が使用され、A5/1やA5/2、A5/3といった暗号化アルゴリズムが使用されています。

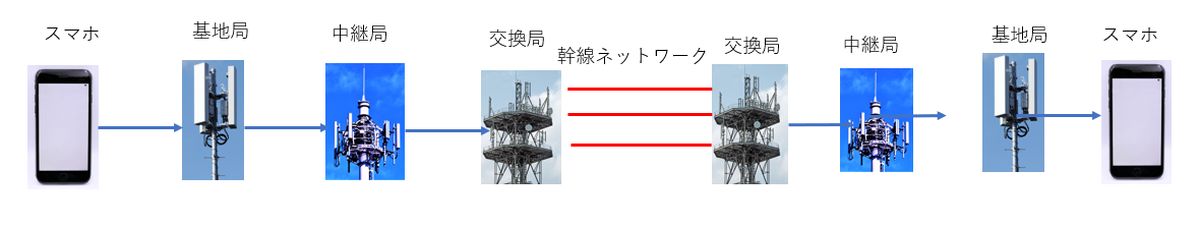

また、通信の途中では、携帯電話>基地局>中継局>交換局>幹線ネットワーク>交換局>中継局>基地局>携帯電話を経由します。

各中継設備局の内部で暗号化されているかは不明です。また、基地局>中継局>交換局>幹線ネットワーク>交換局>中継局>基地局の間の暗号方式も不明です。

中継機器は、それぞれ独自のソフトウエアで稼働しており、悪意のある攻撃者によってコントロールされている場合や、キャリア間での通信が傍受される場合など、盗聴が可能となると考えられます。

従って個人では盗聴は困難ですが、各国の情報機関等では可能であると考えるべきだと思います。

盗聴を防ぐ方法

盗聴を防ぐには、エンドツーエンドを暗号化するしかありません。

エンドツーエンド暗号化を提供するアプリにはWhatsApp、Signalなどがあります。

お互いのスマホにアプリを入れて電話すれば、通信は送信者から受信者まで暗号化され、第三者による通信の傍受が困難になります。

相手が固定電話の場合は、エンドツーエンド暗号化はできないので、盗聴のリスクは高まります。

4G LTEや5Gは高度な暗号化がされています

携帯電話>基地局>中継局>交換局>幹線ネットワーク>交換局>中継局>基地局>携帯電話の間の通信は暗号化されています。

4G LTE(第4世代移動通信システム):

4G LTEでは、NAS(Non-Access Stratum)とAS(Access Stratum)という2つの層で暗号化が行われています。

NAS暗号化:

NAS層では、UE(User Equipment)とMME(Mobility Management Entity)間の通信を保護するために暗号化が行われます。

この層で使用される暗号化アルゴリズムは、AES(Advanced Encryption Standard)やSNOW 3Gなどです。

AS暗号化:

AS層では、UEとeNodeB(基地局)間の通信を保護するために暗号化が行われます。この層でも、AESやSNOW 3Gといった暗号化アルゴリズムが使用されています。

5G(第5世代移動通信システム)

5Gでは、暗号化技術がさらに強化されています。5Gでは、以下の暗号化アルゴリズムが使用されています。

128-NEA1: AES(Advanced Encryption Standard)をベースにした暗号化アルゴリズムです。

128-NEA2: SNOW 3Gというストリーム暗号をベースにした暗号化アルゴリズムです。

128-NEA3: ZUCというストリーム暗号をベースにした暗号化アルゴリズムです。

これらの暗号化アルゴリズムは、通信のプライバシーとセキュリティを保護するために設計されており、現在の技術レベルでは、解読が非常に困難とされています。

自分のスマホが盗聴されているか否か調べる方法

不審な振る舞いがある

携帯電話が通常とは異なる振る舞いを示す場合、マルウェアやスパイウェアの影響を受けている可能性があります。例えば、電池の消耗が早い、通常よりも温かくなる、不明なアプリがインストールされている、通信費が増加するなどの症状が考えられます。

セキュリティソフトウェアの使用

信頼性の高いアンチウィルスやアンチマルウェアのソフトウェアを使用して、携帯電話をスキャンすることで、不審なアプリやマルウェアを検出することができます。

セキュリティーソフトの種類

アンチウィルスソフトウェアとしては、以下の製品があります。

個人的には、Kaspersky Anti-Virusが一番レベルが高いと思っていますが、現在は推奨していません。

Norton 360

McAfee AntiVirus

Bitdefender Antivirus Plus

Kaspersky Anti-Virus

Trend Micro Antivirus+ Security

Avast Free Antivirus

AVG AntiVirus Free

ESET Internet Security

F-Secure SAFE

アンチマルウェアソフトウェアとしては以下の製品があります。

使ったことがないので、評価できません。

Malwarebytes

Emsisoft Anti-Malware

HitmanPro

SuperAntiSpyware

アンチウィルスソフトウェアとアンチマルウェアソフトウェアのふたつが必要か

最近は、機能が重複しているので、上記のソフトウエアの中のどれかひとつのインストールで良いと思います。アンドロイドスマホの場合は必ず必要と思っていて下さい。

概念的なアンチウィルスソフトウェアとアンチマルウェアソフトウェアの違い

アンチウィルスソフトウェア

主な目的: ウイルス、ワーム、トロイの木馬などの伝統的なマルウェアからコンピュータを保護する。

動作方法: ファイルやプログラムをスキャンし、既知の署名や異常な動作をもとにマルウェアを識別する。

特徴: 一般に、リアルタイム保護を提供し、新しいファイルやプログラムのインストール、ダウンロードを監視して、悪意のある活動を検出する。

アンチマルウェアソフトウェア

主な目的: アドウェア、スパイウェア、ランサムウェア、および他のより現代的な脅威からコンピュータを保護する。

動作方法: 既知の署名だけでなく、マルウェアの動作や特性を分析して新しい脅威を検出するヒューリスティックや振る舞いベースの検出技術を使用することが多い。

特徴: 一部のアンチマルウェアソフトウェアは、リアルタイム保護を提供し、一部はオンデマンドスキャンに特化しています。伝統的なウイルスとは異なる脅威に特化していることも多い。

通信の確認

携帯電話の通信をモニタリングするアプリを使用して、どのようなサーバーと通信しているのかを確認します。不明なサーバーや予期しない通信がある場合、それは不審な兆候となる可能性があります。

将来の見通し

今後は量子コンピュータが普及するので、暗号解読が短時間で可能になります。リアルタイムの復号化は難しいでしょうが、データのキャプチャリングさえしておけば、解読できる可能性があります。また、今できなくても、通信内容を保管しておけば、将来解読できる可能姓はあります。

結論

国内では、4G LTEや5Gが一般的なので、盗聴の可能性は少ないと思われます。しかし、外国の情報機関等であれば何らかの方法で盗聴を試みると考えます。

漏洩してはならない通信は何らかの方法でエンドツーエンドの暗号化をすべきです。