2023年4月頃からフィッシング詐欺により銀行から預金が引き出されるケースが増加しています。

詐欺の手口

銀行をよそおったメールが来てメールに記載されているサイトをクリックして、IDとパスワードを入力することにより、データが窃取されます。

IDとパスワードが搾取されてログインされた場合は、残高はいくらあるかとか、入出金明細は見ることはできますが、送金はできないはずです。

2要素認証や、2段階認証でチェックされるはずです。

銀行は預金者が通常使用する回線をチェックしているので不正を試みる者がログインするとすぐに、「いつもと違う環境からログインがありました」とのメールも来るはずです。

2要素認証についてある銀行の場合は、以前は認証番号カードという乱数表のカードが個人ごとに発行されており、このカードを見て入力した数値と銀行のサーバーデータが一致しなければがなければ送金できない仕組でした。

数値は1分ごとに変動するので窃盗側にこのカードがなければ送金できないようになっていました。

しかし、いつの頃からか、WEB取引パスワードという特定の文字を入力すれば振込ができるようになりました。

この場合は、WEB取引パスワードを入力させる画面をつくれば、搾取できます。

たぶんこういった手口で2要素認証のパスワードも搾取されて、ある日突然残高が0になったのだと思います。

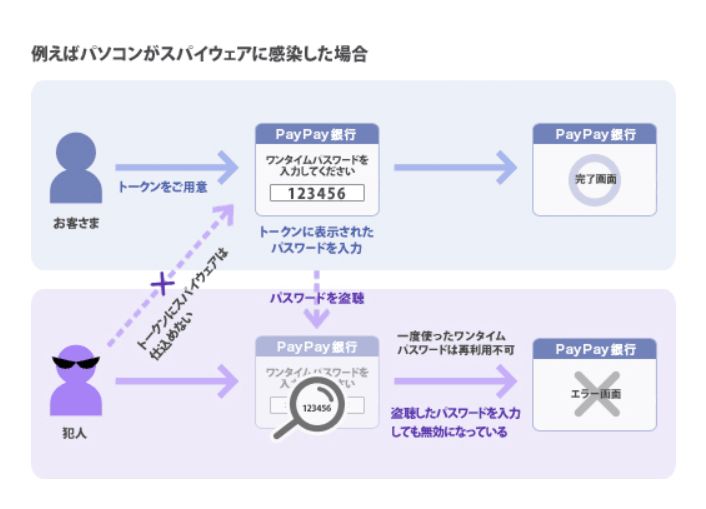

PAYPAY銀行の場合は、以前のジャパンネット銀行の方式を踏襲してトークンという乱数カードがなければ、振込のできない仕組みです。

出典:PAYPAY銀行

IDとパスワードの窃取を防ぐ方法

送信元が偽装されているか見抜くしかありません。

方法1、S/MIMEの添付を確認

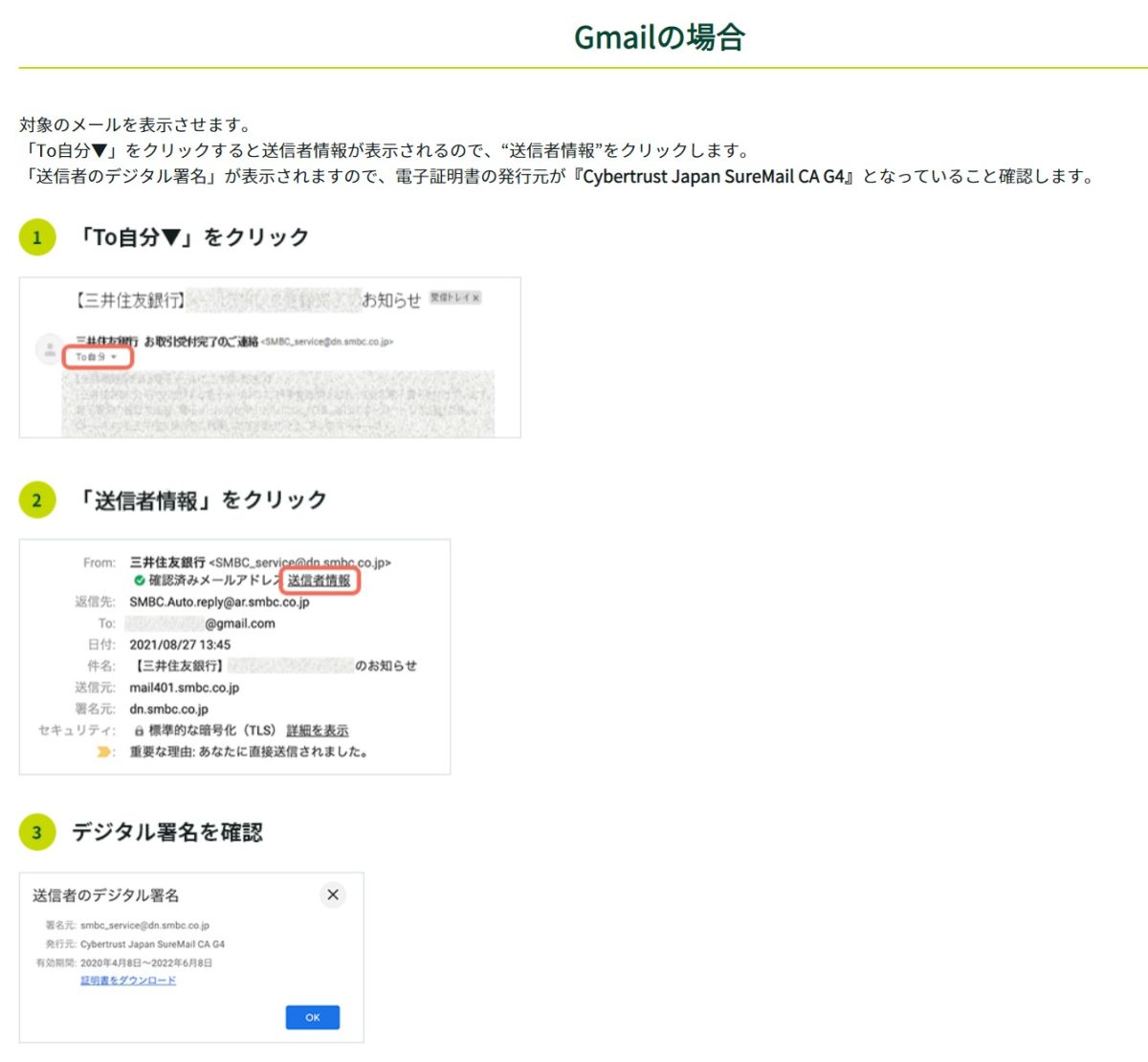

銀行ならば、普通はS/MIMEで電子署名付きのメールを送ってくるので、添付されている電子署名の内容をチェックします。

ローカルメールでもGmailでもできます。

例えばGmailであれば、このような表示になります。

出典:三井住友銀行

方法2 チャットGPTの活用

S/MIMEの署名がない場合は、ヘッダーの偽装をチェックします。

普通の人には、わかりにくいのでヘッダーをコピーしてCHATGPTを呼び出して入力欄に「偽装メールかどうかチェック」と入れて貼り付けます。

回答は以下のような感じになります。

正しい場合

「このヘッダーは、フィッシングメールではないように見えます。このヘッダーは、実際に〇〇銀行から送信されたメールのものです。ただし、フィッシング攻撃のために、偽のヘッダーを追加することができますので、メールの本文やリンクなどを確認して、安全なメールであることを確認する必要があります。」

偽装メールの場合

「このメールヘッダーは、差出人アドレスを偽装しています。Return-PathとFromのメールアドレスが同じであり、Fromのメールアドレスは「〇〇@〇〇.co.jp」に設定されていますが、Receivedフィールドの情報から、このメールは「nice-sinoussi.82-165-67-211.plesk.page」(これは一例です。)から送信されたと示されています。さらに、Message-IDフィールドにあるドメイン名「zweithaar-stachus.com」(これは一例です。)「このメールヘッダーは、差出人アドレスを偽装しています。

Return-PathとFromのメールアドレスが同じであり、Fromのメールアドレスは「〇〇@〇〇.co.jp」に設定されていますが、Receivedフィールドの情報から、このメールは「nice-sinoussi.82-165-67-211.plesk.page」から送信されたと示されています。さらに、Message-IDフィールドにあるドメイン名「zweithaar-stachus.com」も、○○.co.jpのドメイン名とは全く異なっています。

これらの情報から、このメールはスパムやフィッシング詐欺などの詐欺的な目的で送信された可能性があります。

受信者は、このようなメールを開かずに削除することが推奨されます。

また、偽装された差出人アドレスを使用して送信されたメールに対しては、スパムフィルターやDMARC、SPFなどのメール認証技術を使用することが推奨されます。」

方法3,メールヘッダーを目視確認

Gmailが一番簡単です。

右側の3段の黒丸をクリック>メッセージのソースを表示します。

SPF: pass

DKIM: pass

Dmarc: pass

と表示されていれば大丈夫です。

SPF表示だけの場合もあります。最近の詐欺メールはSPFをパスしているものも多いので、これだけだと信用できません。